GCP 방화벽

in Cloud

GCP를 이용하여 자그만한 환경 구축 - 2

인스턴스로 수신또는 발신되는 트래픽을제어.

인스턴스를 만들면 기본적으로 ssh(22:tcp) 포트가 닫혀있습니다..

열다 닫혓다라는 말은 인바운드 포트에 등록되어있다는건데 다른 포트를 이용하기 위해서는 방화벽 인바운드 아웃바운드를 컨트롤 할줄 알아야 합니다.

방화벽 만들어 보기

VPC 네트워크 - 방화벽

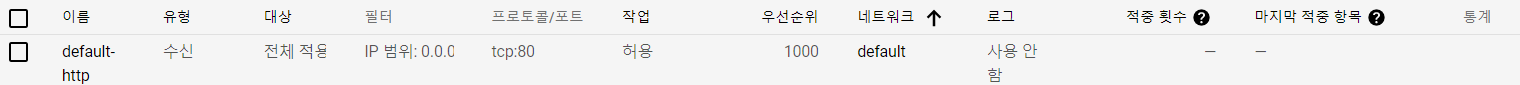

방화벽 요소에 들어가면 구글이 기본적으로 만들어 놓은 default 네트워크가 생성되어있습니다.

위 사진은 default-http로 인스턴스로 들어가는 유형에 적용이되며 적용시키는 대상으로는 네트워크의 모든 요청에 대해 반응합니다.

이 방화벽에 요청할 수 있는 IP는 제한이 없이 모든 IP를 허용합니다. 들어올수있는 포트는 80, 화이트리스트 방식입니다.

위 설명처럼 우리가 생성한 VPC 네트워크에 방화벽을 생성하여 접근을 제한시키거나 허용시켜봅시다.

방화벽 규칙 만들기

- 네트워크 지정 우선 방화벽을 적용시킬 네트워크를 지정해줘야힙니다 저는 이전 게시글에서 만든 myvpc 네트워크에 적용을 시켜 앞으로 myvpc에 속하는 인스턴스들이 이 방화벽 규칙을 따르도록 생성할 생각입니다.

- 우선순위 만들어진 방화벽 중에 우선순위를 만들어 트래픽에 관한 관리를 용이하게 만듭니다.

- 트래픽 방향 인스턴스로 들어오는 트래픽과 인스턴스에서 나가는 트래픽을 구분합니다.

- 일치시 작업 아래에 나올 항목에 해당하는 트래픽에 관해서 화이트 리스트 방식으로 작동 할 것인지 블랙 리스트 방식으로 작동 할 것인지 설정합니다.

- 대상

| 대상 이름 | 설명 |

|---|---|

| 네트워크의 모든 인스턴스 | myvpc 네트워크의 모든 인스턴스를 말합니다. |

| 지정된 대상 태그 | 인스턴스를 만들때 지정한 태그를 이용하여 지정합니다. |

| 지정된 서비스 계정 | 서비스 계정을 이용하여 지정합니다. |

- 소스필터

| 소스필터 이름 | 설명 |

|---|---|

| IP범위 | 트래픽의 IP 범위를 지정하여 필터링합니다. |

| 소스태그 | 태그를 이용한 필터링 |

| 서비스 계정 | 계정을 이용한 필터링 |

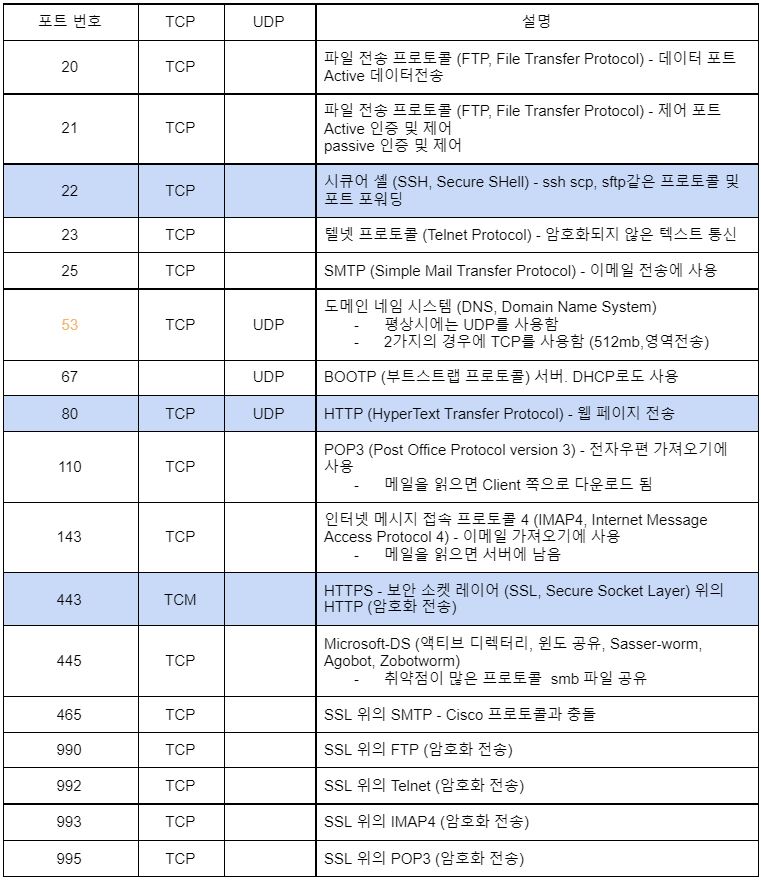

- 프로토콜 및 포트 프로토콜과 포트를 지정합니다. 포트란 IP를 아파트의 동 현관으로 본다면 호의 현관입니다. 여기서 사용하는 80/tcp 포트는 잘알려진 포트번호로써 http 프로토콜 서비스에 사용되는 포트입니다.

Well Known Port

잘 알려진 포트로써 알고있으면 도움이됩니다.